Niezmiernie nam miło ogłosić wyniki konkursu Security Awareness na scenariusz filmu o tematyce bezpieczeństwa komputerowego.

Jak ocenialiśmy prace

Z nadesłanych prac Organizatorzy wybrali pięć najlepszych, które najpełniej oddawały kryteria zawarte w regulaminie konkursu. Z pozostałych zostały wyznaczone kolejne pięć, które wyróżniliśmy ze względu na ciekawą realizację tematu.

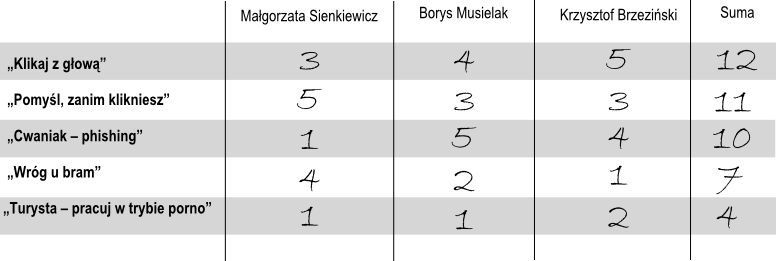

Ocenę pięciu najlepszych scenariuszy powierzyliśmy Jury w składzie: Małgorzata Sienkiewicz, reżyser i aktorka teatru „Groteska”, Borys Musielak, twórca i właściciel serwisu społecznościowego dla kinomanów Filmaster.pl, Krzysztof Brzeziński, Channel Manager z firmy F-Secure.

Nagrodzone prace

I. Najwyżej ocenione scenariusze

W tej grupie Jury wskazało następującą kolejność:

1. miejsce

„Klikaj z głową” – Borys Łącki

MS: „Fabuła jest przejrzysta, puenta wyraźnie zaznaczona. Łatwe w wykonaniu, co jest atutem, biorąc pod uwagę regulamin konkursu. Scenariusz jest jednak mało teatralny, brakuje interakcji między bohaterami, co dodałoby większej dynamiki – nie tworzy to żadnej historii. Zamiast tego mamy dwa osobne obrazy wraz z komentarzem”.

BM: „Z tego też byłby dobry filmik ostrzegawczy, z tym że dość standardowy.”

KB: „Scenariusz w prosty i w obrazowy sposób pokazuje, w jaki sposób można zostać zainfekowanym na własne życzenie poprzez instalowanie plików z niesprawdzonych źródeł. Ukazuje też problem z atakami za pośrednictwem portali społecznościowych. Jeżeli chodzi o ewentualne zmiany, zastanowiłbym się nad zmianą tytułu filmiku (może coś bardziej pozytywnego Filmik z urodzin lub coś takiego).”

2. miejsce

„Pomyśl, zanim klikniesz” – Piotr Jamróz

MS: „Prostota, zwięzłość, jasny przekaz. Sugestia dot. wykonania: więcej gestów, mniej tekstu, np. wystarczy na koniec „zadzwonimy do pana”, prosta scena: dwie osoby i komputer, pokazywanie na przemian monitora i twarzy pracodawcy. Pokreślenie kontrastu – przejaskrawione, głupie zdjęcia w Sieci i elegancko ubrany człowiek ubiegający się o pracę”.

BM: „Jeśli miałoby być o prywatności, a nie o bezpieczeństwie, to byłby to lider zapewne (choć przykłady na zdjęciach mogłyby być lepsze).”

KB: „Zwraca uwagę na wielki problem, który jest związany z umieszczaniem w Internecie wielu prywatnych rzeczy. Ludzie świadomie publikują informacje o sobie (nie tylko zdjęcia), do których dostęp ma wiele osób. Wielokrotnie można było już w mediach usłyszeć o konsekwencjach takiego działania. Zmiany: „wrzucone” na „umieszczone” i podłożyłbym muzykę w 2 tempach – jedna spokojna, kiedy wypowiada się bohater i jakaś szybka, szalona, gdy widzimy zdjęcie na ekranie. Podobny mix muzyki, jak w reklamie jakiś tam chipsów”.

3. miejsce

„Cwaniak – phishing” – Barbara Angelika Korwin-Szymanowska

MS: „Razi kolokwialne słownictwo. Film ma charakter edukacyjny, więc powinien promować właściwe słownictwo. Słowo cwaniak ma kilka znaczeń i nie wiadomo, do którego z nich autor odnosi się w swojej pracy”.

BM: „Najbardziej pomysłowy i jeśli będzie dobrze zagrany, może przemawiać do wyobraźni.”

KB: „Idea mi się podoba, ale pewne określenia nie bardzo. Widzimy, że są kanały komunikacji, przy których jesteśmy bardziej wyczuleni i nie podajemy pewnych danych, a w innych wręcz przeciwnie. Bez odpowiednich zabezpieczeń jest rzeczywiście tak, jakbyśmy podawali komuś swoje dane, nie tylko numery kont i haseł, ale też loginy, adresy mailowe itp.

Zmiany: zrezygnowałbym ze słów cwaniak, wycwanić i zastąpiłbym je innymi – np. nie daj się złowić, spryciarz. Można dodać scenkę, że na komputerze tego gościa są jakieś wiadomości z hasłami, loginami itp., ale żeby było widoczne, że jest to z komunikacji internetowej.”

4. miejsce

„Wróg u bram” – Łukasz Militowski

MS: „Inny charakter pracy, scenariusz bardziej teatralny. Element groteski, co świadczy o nietuzinkowym podejściu. Nie do końca jest tylko jasne znaczenie pistoletu na wodę – może lepsza byłaby normalna broń i końcowa scena, w której komputer grozi oprawcom?

BM: „Fajny pomysł, ale słaba pointa (firewall vs pistolet zabawka – niedostatecznie wyraźna analogia).”

KB: „Ten do mnie niestety nie trafił. Zagrożenie jest pokazane w sposób oddalony od rzeczywistego używania komputerów. Dodatkowo w komunikacji firewall-hacker nie przemawiają do mnie. Nic więcej nie dodam.”

5. miejsce

„Turysta – pracuj w trybie porno” – Anna Sieroń

MS: „Zbyt skomplikowana i rozbudowana fabuła, która prowadzi do małej puenty. Przekaz mógłby być zbudowany w prostszy i bardziej przejrzysty sposób. Za dużo treści jak na 1-minutowy film”.

BM: „Zupełnie nietrafiony pomysł, jakby złodziej chciał śledzić bohaterkę i tak by ją śledził, niepotrzebne mu do tego Google Maps, można znacznie lepiej to było przedstawić (np. Foursquare vs włamywacze)”.

KB: „Rzeczywiście, ukazuje nam problem korzystania z Internetu w miejscach publicznych. Nieświadomi użytkownicy mogą rzeczywiście nie tylko, tak jak w tym scenariuszu, pokazać gdzie będą danego dnia, ale także zostawić login i hasło do konta e-mail, portalu społecznościowego. Mając takie dane można już wiele ciekawych rzeczy dowiedzieć się o właścicielu tych informacji. Bardziej uderzyłbym właśnie w kierunku nie śledzenia przez Google Maps, ale wejścia do poczty osoby.”

Punktacja w przedziale od 1 do 5 wyglądała tak:

Pan Borys Łącki otrzymuje czytnik e-booków Amazon Kindle, licencję na program F-Secure Internet Security, certyfikat home SSL oraz mały upominek.

Dla pozostałych Autorów, których prace zostały najwyżej ocenione, przygotowaliśmy licencje na program F-Secure Internet Security, certyfikaty home SSL oraz gadżety od firmy F-Secure.

II. Prace wyróżnione

W tej grupie zostało wybrane pięć prac następujących Autorów:

„Phishing realnym zagrożeniem w życiu codziennym” – Radosław Adamiak

„Wakacje” – Jacek Chlewicki

„Uwaga!” – Izabela Jurkowska

„Sztafeta” – Piotr Majewski

„Sklep internetowy” – Jakub Oleszek

Wyróżnieni Autorzy otrzymują certyfikaty home SSL oraz upominki od firmy F-Secure.

Dla pozostałych osób, które wzięły udział w naszym konkursie, również przygotowaliśmy małe upominki.

Nagrody rzeczowe zostaną wysłane pocztą na adresy, wskazane w formularzach zgłoszeniowych. W przypadku certyfikatów SSL i licencji na program F-Secure Internet Security, otrzymają od nas Państwo wiadomość e-mail z instrukcją i linkami aktywacyjnymi.

Dziękujemy za wspólną zabawę i serdecznie Wszystkim gratulujemy!

Za nagrody i wsparcie merytoryczno-medialne dziękujemy naszym Sponsorom oraz Patronom:

| Sponsorzy: |