Sniffer – niezastąpiona broń hakera?

Czym jest sniffer? Jest to program komputerowy bądź urządzenie, który ma na celu przechwycenie oraz analizę pakietów sieciowych, przepływających przez interfejs sieciowy. Popularne sniffery dla Windowsa to: Ethereal, WinDump, daSniff, iRis. , a dla Linuksa np....Najważniejsze zasady obrony przed atakiem socjotechnicznym

W poprzednim artykule pisaliśmy o atakach socjotechnicznych, na które może być narażona firma. Teraz podajemy najważniejsze zasady, do których powinni stosować się pracownicy w celu ochrony jej bezpieczeństwa. Jeśli Twoja firma posiada dużą liczbę pracowników, wiele...Nieświadomy pracownik podatny na ataki socjotechniczne

Prawie 60% pracowników bez wiedzy swoich przełożonych wyprowadza na zewnątrz dane należące do firmy – nagrywając je na płyty, pendrive’a bądź wysyłając pocztą elektroniczną. Polskie firmy coraz częściej zmagają się z dotkliwymi atakami komputerowymi. Infekcja sieci...

Sposób na kradzież i dostęp do cudzych kart płatniczych

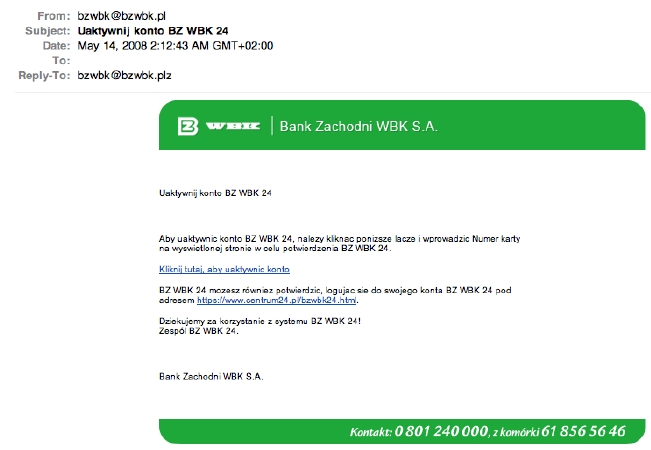

Phishing to wyłudzanie informacji osobistych, takich jak hasła, numery kart czy nawet PIN-y, przez podszywanie się pod osobę bądź instytucję godną zaufania, której takie informacje są potrzebne. Termin ten może być tłumaczony również jako łowienie haseł 'password...