Żadna firma nie jest w pełni bezpieczna przed działaniami sabotażystów, które mogą przynieść wiele szkód jej informatycznej infrastrukturze. Ten rodzaj przestępców najczęściej rekrutuje się z grona byłych pracowników. Rezultaty takich działań mogą być bardzo różne począwszy od zepsucia dobrej atmosfery w pracy, po olbrzymie straty materialne.

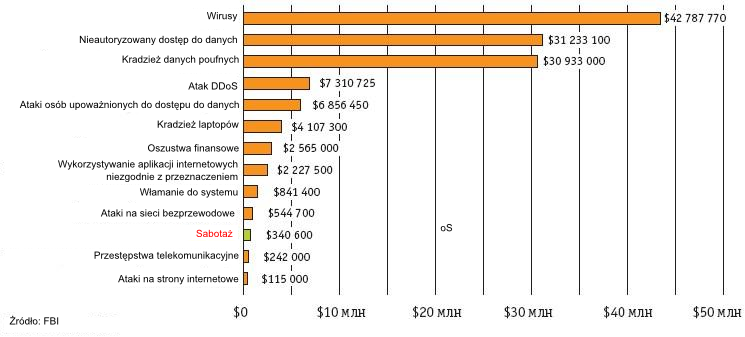

Czym jest sabotaż w środowisku korporacyjnym? To szkodzenie danej instytucji przez jej pracowników lub byłych pracowników najczęściej z pobudek emocjonalnych, takich jak chęć zemsty czy zazdrość. Do typowych działań sabotażystów można zaliczyć kradzież danych firmy lub jej pracowników, blokowanie dostępu do systemu, zamieszczanie treści pornograficznych na stronach firmowych etc. Co ciekawe, tego rodzaju działania rzadziej są nastawione na zdobycie korzyści finansowych, w przeciwieństwie do innych rodzajów przestępstw. Ilustruje to poniższy wykres:

|

Kim jest typowy sabotażysta?

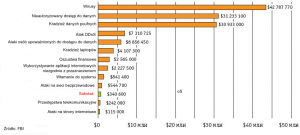

Wyniki badań przeprowadzonych przez FBI dowodzą, że 98% tego rodzaju przestępców to mężczyźni. Jeśli zaś chodzi o motywy, jakie nimi kierują, większość z nich ma podłoże emocjonalne:

|

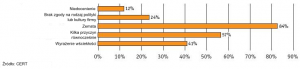

Kolejną cechą, która charakteryzuje typowego sabotażystę, jest jego zawód. Jak się okazuje, praktycznie większość tego typu przestępców pracuje w branży IT:

|

Profilaktyka – najlepsza metoda obrony

Walka z sabotażystami w miejscu pracy może być skuteczna, o ile jest konsekwentnie prowadzona. Poniżej prezentujemy kilka wskazówek, które powinny zostać uwzględnione w polityce bezpieczeństwa firmy:

- W przypadku rekrutacji nowych pracowników do firmy, dobrze sprawdzać ich rekomendacje z wcześniejszych miejsc pracy. Wg badań firmy InfoWatch w ten sposób udaje się wykluczyć 30% kandydatów, którzy wcześniej mieli problemy z prawem.

- Pracodawca nie powinien zapominać o szkoleniach dla pracowników, w czasie których zostaną oni poinformowani o podstawowych zagrożeniach informatycznych i nauczą się je rozpoznawać. Dzięki temu, np. pracownicy zastraszani przez sabotażystów, będą mieli większą wiedzę o sposobach obrony.

- Upoważnienia umożliwiające dostęp do danych firmy powinny być odpowiednio podzielone i przypisane do funkcji danego pracownika, np. szeregowi pracownicy nie powinni posiadać uprawnień administratora na swoich komputerach.

- Administratorzy systemowi powinni sprawdzać kto i na jakich warunkach posiada dostęp do danych firmy. Dotyczy to głównie pracowników kończących współpracę z daną instytucją, którzy z dniem zakończenia pracy powinni zostać pozbawieni wszelkiego wglądu w dane firmowe.

Źródło: