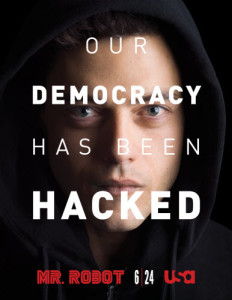

W amerykańskiej telewizji ruszyła w czerwcu emisja nowego serialu „Mr Robot”. Bohaterem jest Elliot, który ma zaburzenia psychiczne. Przez swoją chorobę nie potrafi kontaktować się z ludźmi. Pewnego razu odkrywa, że może to robić przez hakowanie. Nowa umiejętność zmienia jego życie. Musi balansować między firmą zajmującą się bezpieczeństwem w sieci, dla której pracuje a podziemiem hakerskim, które chce go zatrudnić, aby pomógł im zniszczyć amerykańskie korporacje.

W amerykańskiej telewizji ruszyła w czerwcu emisja nowego serialu „Mr Robot”. Bohaterem jest Elliot, który ma zaburzenia psychiczne. Przez swoją chorobę nie potrafi kontaktować się z ludźmi. Pewnego razu odkrywa, że może to robić przez hakowanie. Nowa umiejętność zmienia jego życie. Musi balansować między firmą zajmującą się bezpieczeństwem w sieci, dla której pracuje a podziemiem hakerskim, które chce go zatrudnić, aby pomógł im zniszczyć amerykańskie korporacje.

Producenci kuszą widzów nie tylko ciekawą fabułą, ale także w miarę realistycznym spojrzeniem na to, jak działają hakerzy. Specjaliści od zabezpieczeń jak na razie są wyrozumiali w swoich ocenach. Serial trzyma poziom i odpowiedni balans między wciągającą akcją, a tym co z technicznego/hakerskiego punktu widzenia jest możliwe.

W wyemitowanych do tej pory odcinkach „Mr Robota” widzieliśmy hakera korzystającego z komunikatora IRC, wszędzie przewijają się ikony Linuxa, a główny bohater nosi, jakżeby inaczej, bluzę z kapturem.

Przez lata najbardziej znanym narzędziem hakerskim wykorzystywanym w filmach był Nmap. AFAIK Trinity po raz pierwszy pojawił się w kultowym już Matrixie (1999r.). Nmap był też w Elizjum (2013), Ultimatum Bourne’a (2007r.), Szklanej Pułapce 4 (2007) i wielu innych.

A jakie narzędzia hakerskie pojawiły się w wyemitowanych do tej pory odcinkach Mr Robota?

Kali Linux

W licznych scenach pojawiają się odwołania do dystrybucji Linuxa Kali. Jest to dystrybucja systemu operacyjnego przeznaczona głównie do łamania zabezpieczeń i testów penetracyjnych. Każdy kto chce się szkolić w temacie bezpieczeństwa sieci powinien zainstalować i przetestować ten system (oczywiście w swojej sieci, pamiętając, że włamywanie do cudzych komputerów jest nielegalne).

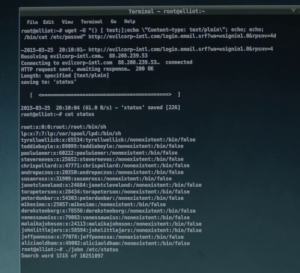

Wget, ShellShock i John the Ripper

Wget to program służący do pobierania plików z Internetu za pośrednictwem protokołów HTTP, HTTPS i FTP. Popularny sposób wykorzystania go to ładowanie źródła strony internetowej lub pobieranie plików z serwera www. W serialu to proste narzędzie służy do złamania zabezpieczeń systemu wykorzystując jedną z dużych luk wykrytą w 2014r. „ShellShock” (znaną także jako “Bash Bug”). Można zobaczyć komendy/polecenia przesyłane za pomocą aplikacji klienckiej do serwera, komenda zrzutu ekranu to: cat /etc/passwd.

Pokazany częściowy sukces polegający na odczytaniu i pobraniu pliku /etc/passwd ale już bez kolejnego pliku /etc/shadow który przechowuje zakodowane dane o hasłach użytkowników oznacza, że to co pokazuje scena w filmie, uruchomienie w kolejnej linii znanego programu do łamania haseł John the Ripper jest już tylko nadinterpretacją scenarzystów, bo po prostu to nie ma szans zadziałać.

Canbus Hacking – Hakowanie samochodów

Temat „hakowania” samochodów jest ostatnio popularny po tym jak specjalistom od badania zabezpieczeń udało się zdalnie włamać do Jeepa i przejąć nad nim kontrolę w trakcie jazdy. Temat nie jest nowy, od wielu lat zarówno fani motoryzacji jak i specjaliści od bezpieczeństwa głowią się nad tym jak dostać się do komputera samochodowego i przejąć nad nim kontrolę.

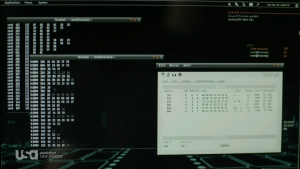

Na zrzucie ekranu z serialu widzimy „candump”, jedno z narzędzi Linuxa używane do przeglądania informacji z samochodu, do którego komputera pokładowego się włamano.

USB na parkingu

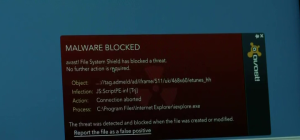

W jednej ze scen widzimy pulpit Windowsa (trzeba przyznać, że jest to rzadki widok w tym serialu). Ochroniarz podpina do komputera napęd USB znaleziony na parkingu i tym samym infekuje swojego Windowsa XP złośliwym oprogramowaniem (malware). Pozostawienie zainfekowanego dysku USB na parkingu firmy, którą haker obiera sobie za cel, to dobrze znany sposób na dostanie się do systemu, do którego sieci dostęp jest ograniczony. W tym przypadku malware jest wykrywany przez popularnego również w Polsce antywirusa AVAST.

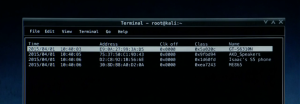

BTScanner

Skaner Bluetooth, narzędzie do hakowania urządzeń bluetooth. BTScanner jest tutaj wykorzystany do uzyskania dostępu do danych w telefonach poprzez bluetootha. Narzędzie pozwala na uzyskanie tak wielu informacji jak to tylko możliwe, bez konieczności parowania urządzeń. Jest częścią dystrybucji Kali Linux.

Bluesniff

Na załączonym zrzucie ekranu można zobaczyć Bluesniff, czyli kolejne narzędzie służące do atakowania urządzeń z włączonym interfejsem bluetooth. Zrzut prezentuje scenariusz, w którym wykonywany jest atak typu MITM (man in the middle), a celem jest klawiatura bluetooth. Po uzyskaniu możliwości ingerowania w komunikację klawiatura > system kolejnym krokiem jest umieszczenie programu/powłoki Meterpreter w atakowanym systemie, który docelowo pozwoli na zdalny dostęp do niego.

Metasploit Framework (Meterpreter)

Jest to otwarte narzędzie służące do testów penetracyjnych i łamania zabezpieczeń systemów teleinformatycznych. Na zrzucie ekranu widzimy kilka linii poleceń dostępnych w programie/powłoce Meterpreter. Każdy kto używa Meterpretera wie o tym, że jest to bardzo potężne narzędzie będące częścią platformy dedykowanej testom penetracyjnych Metasploit tworzonej przez firmę Rapid7.Powłoka Meterpreter daje atakującemu pełną kontrolę nad atakowanym systemem a także możliwość poruszania się po danej sieci.

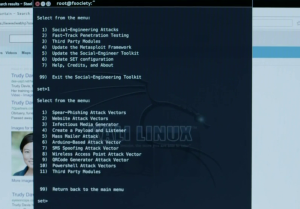

Social Engineer Toolkit (SET)

Narzędzie, które ułatwi przeprowadzanie ataków hakerskich przy wykorzystaniu socjotechniki. Hakerzy używają

socjotechniki, aby przekonać użytkowników np. do otwarcia wiadomości pocztowej z zainfekowanym załącznikiem lub też podszywając się pod zaufane źródło próbują przekonać ofiarę ataku do ujawnienia poufnych informacji(takich jak hasła, PINy czy kody. Platforma SET pozwala na przygotowanie fałszywych wiadomości pocztowych, fałszywych stron internetowych czy też wrogich bezprzewodowych punktów dostępowych. W tym konkretnym przypadku, który jest prezentowany na załączonym ekranie widzimy uruchomienie modułu pozwalającego na podrabianie wiadomości SMS.

Netscape Navigator – przeglądarka internetowa wybierana przez hakerów

Windows 95 i Netscape Navigator są wymieniane w serialu, gdy główny bohater myśli o swoich pierwszych działaniach jako haker. Na zrzucie widać jak przeglądana jest zawartość strony źródłowej.

Wszystkim tym, którzy interesują się tematyką hackingu serdecznie polecamy ten serial – fabuła wciąga już od pierwszego odcinka, a i parę „sztuczek” hakerskich można zaobserwować 😉

Źródło: https://hackertarget.com/hacker-tools-mr-robot/